Automatic certificate enrollment in Active Directory

Dans ce post je vais vous montrer comment mettre en place une politique de certificats avec enrôlement automatique via GPO sur Windows Server.

Dans ce post je vais vous montrer comment mettre en place une politique de certificats avec enrôlement automatique via GPO sur Windows Server.

Prérequis

- Un Serveur avec un Active Directory fonctionnel

- Le rôle Active Directory Certificate Service

- Des utilisateurs

- Un Windows "client" Pro dans le domaine et que cette machine aie été ajoutée dans le domaine après l'installation du rôle CA

Spécifications

Mon labo est sous Windows Server Datacenter 2022

Le domaine s'appelle dom30.be

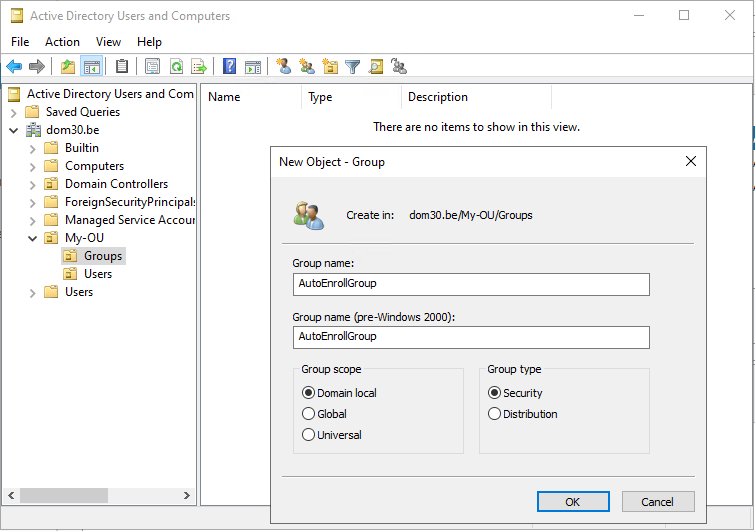

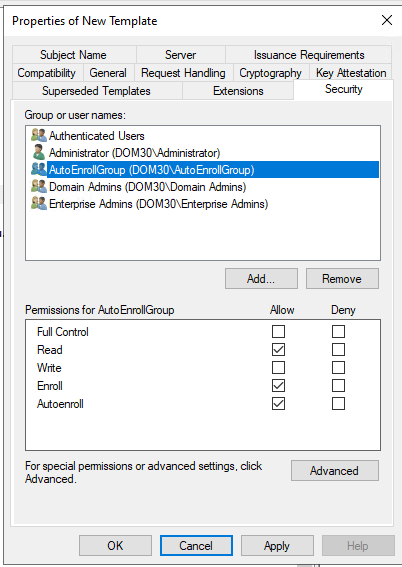

On va commencer par créer un groupe de sécurité pour pouvoir gérer efficacement qui pourra s'auto-enrôler.

Pour l'instant on va le laisser vide le temps de mettre en place la configuration, on oubliera pas d'ajouter les utilisateurs à la fin.

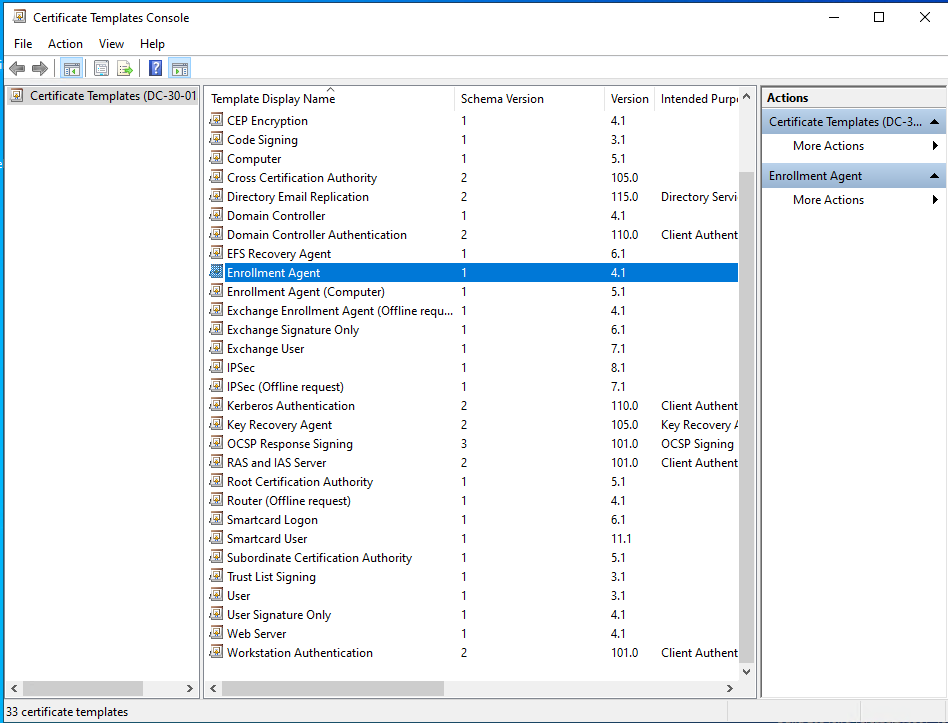

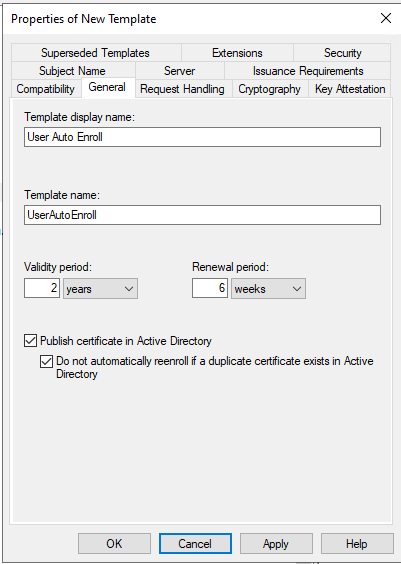

On va ensuite créer des certificates templates pour nos utilisateurs et appareils.

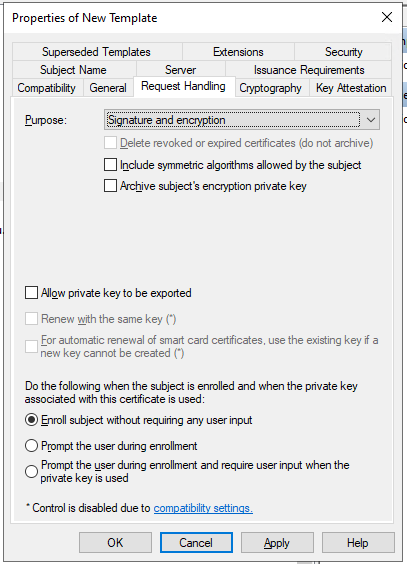

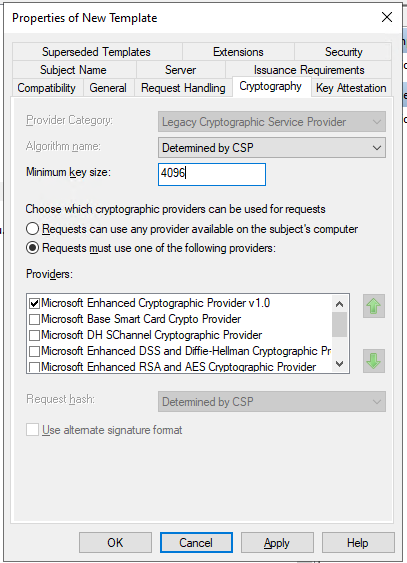

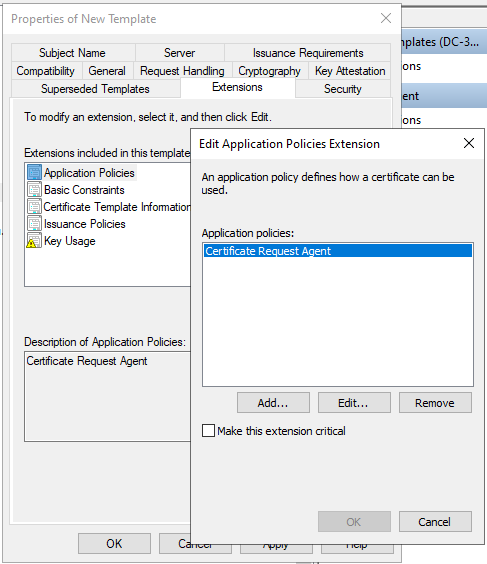

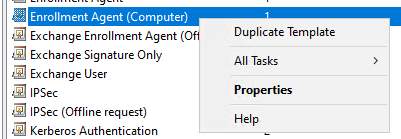

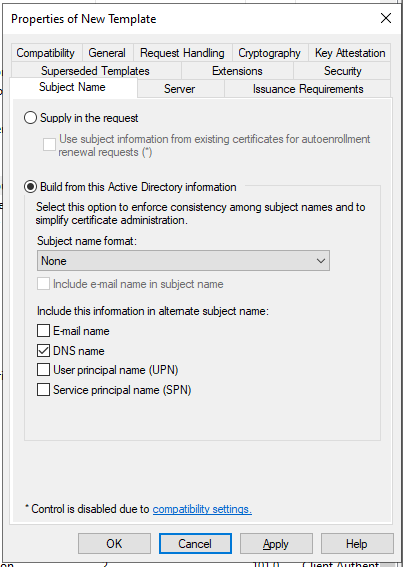

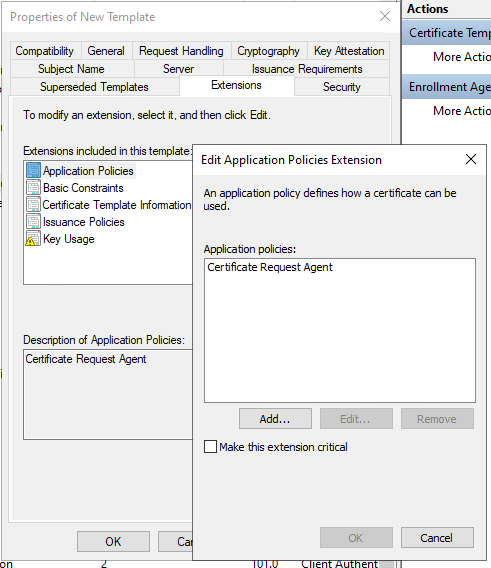

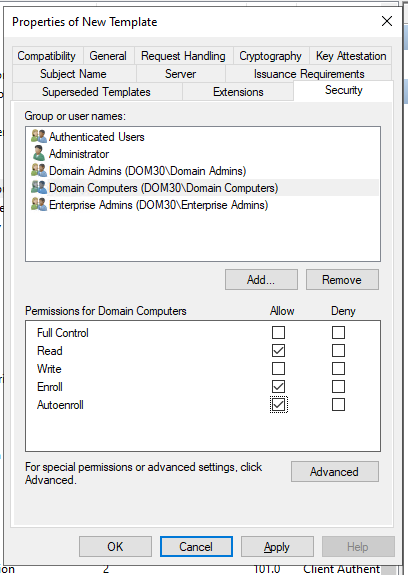

Il y a deux templates qui nous intéressent "Enrollment Agent" et "Enrollment Agent (Computer)". On va devoir dupliquer "Enrollment Agent" pour la modifier via un clic droit sur celle-ci.

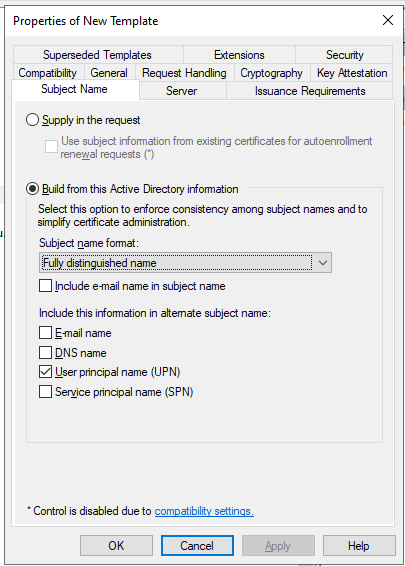

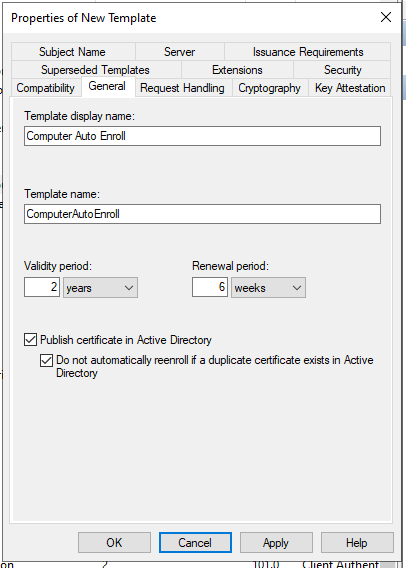

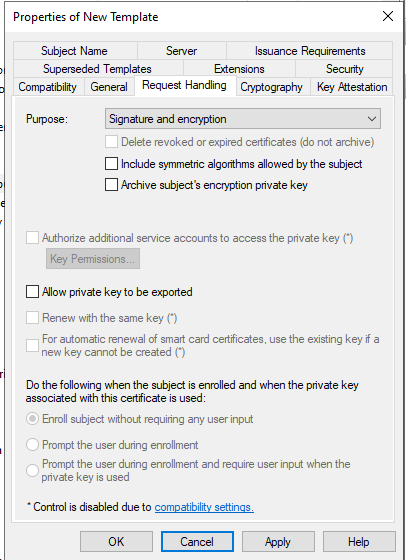

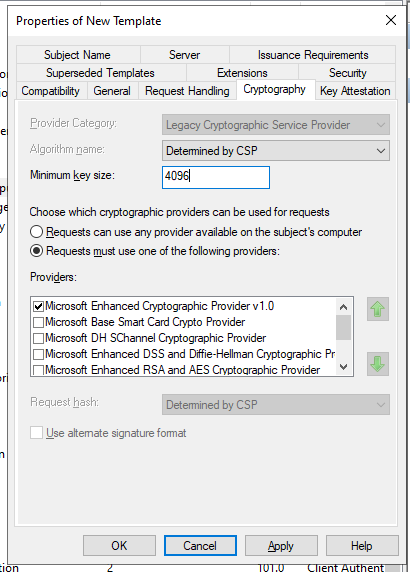

Plusieurs informations sont à vérifier, suivez bien les images.

Une fois tous ces points vérifiés vous pouvez faire OK et refaire la même manipulation pour le "Enrollment Agent (Computer)"

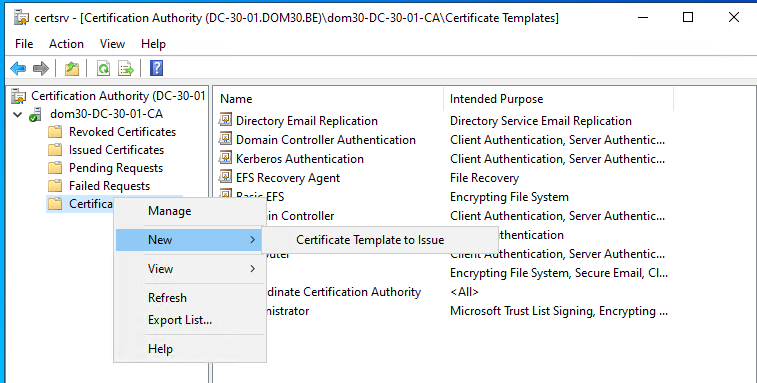

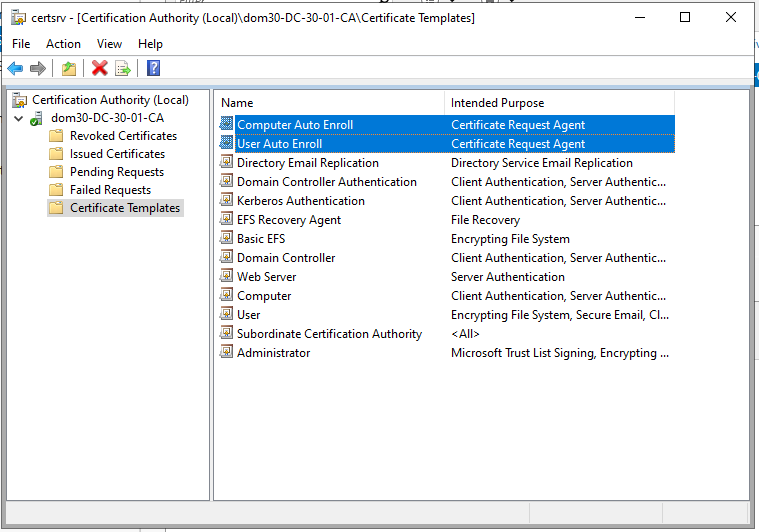

Maintenant direction le Certificate Authority ou menu démarrer, run => certsrv.msc . On va ajouter les templates.

Et on ajoute notre nouveau template "User Auto Enroll" et "Computer Auto Enroll"

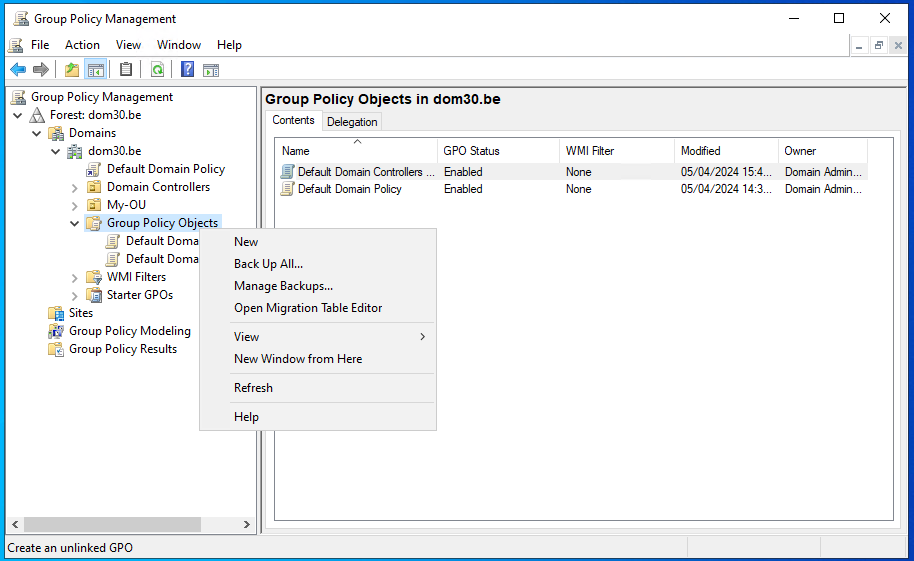

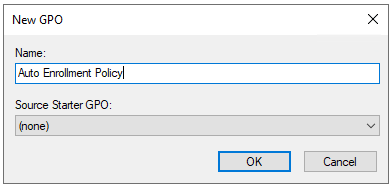

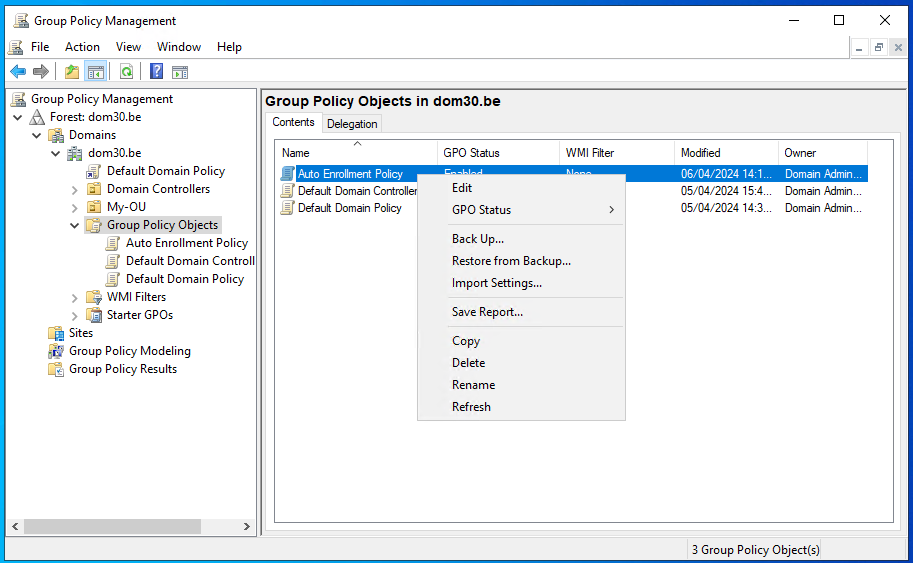

Maintenant on va passer à la partie GPO.

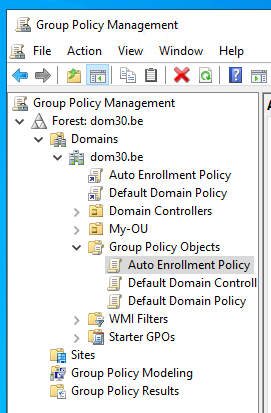

Maintenant direction le Group Policy Management ou menu démarrer, run => gpmc.msc .

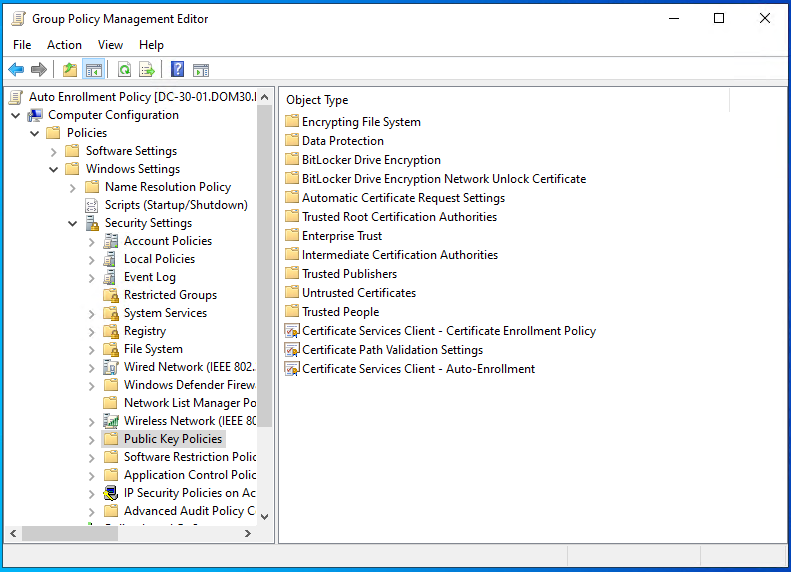

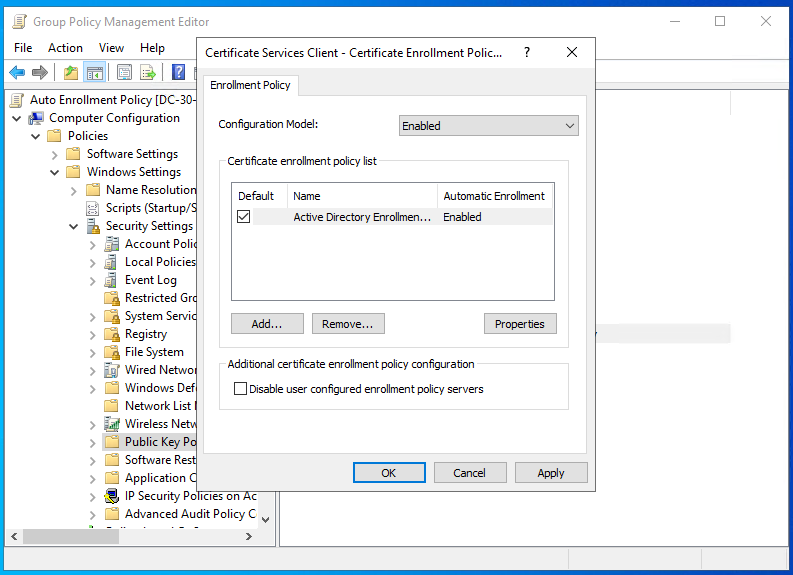

On a deux endroits où aller appliquer les règles, commençons par la partie Computer.

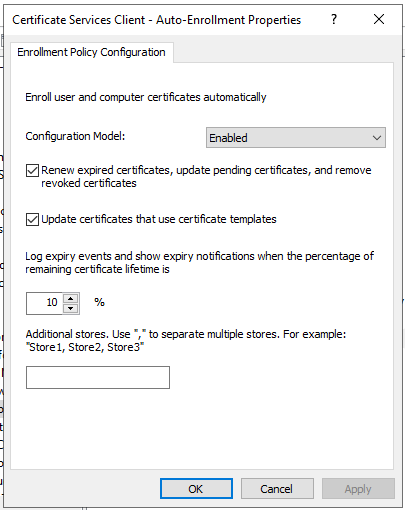

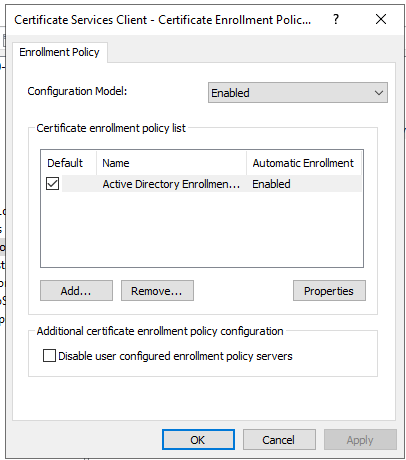

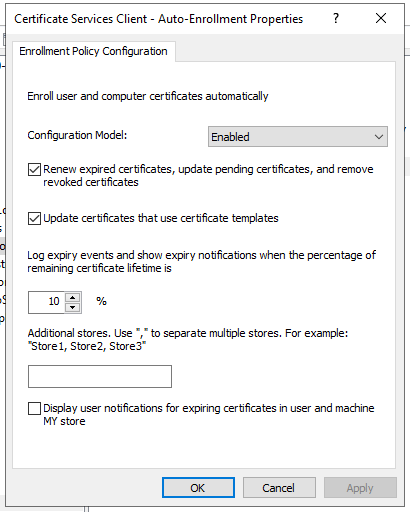

On va mettre Certificate Service Client - Auto-Enrollment et Certificate Service Client - Certificate Enrollment Policy sur Enabled

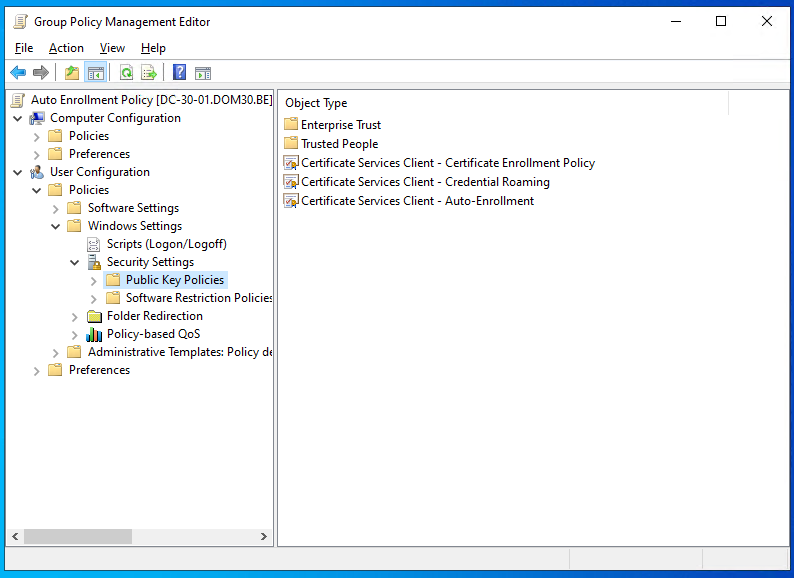

Et de même pour la partie User.

Notre GPO est configurée, on va l'appliquer. A vous de vous adapter, moi c'est un labo donc je l'applique sur le domaine complet.

Phase de tests

Pour cette phase, n'oubliez pas d'ajouter les utilisateurs/groupes dans le groupe "AutoEnrollGroup", ensuite je vais prendre mon client (Windows 10 Pro) faire la commande pour forcer l'update de ma GPO. Vu que l'on a une GPO machine, il faudra faire quelques redémarrages aussi.

gpupdate /force

Et une démo en vidéo c'est encore mieux ! (RDP sur une machine HOST qui a plusieurs DC, MS et client.)